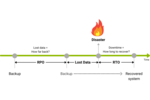

3-2-1-1-0 Backup

Da auch das Backup selbst nicht immun gegen Datenverlust ist, ist eine solide Backup-Strategie elementar. Eine Backup-Kopie reicht nicht aus. Auch die Datensicherung kann schadhaft sein oder zerstört werden – Unternehmen benötigen immer mehr als eine Kopie und müssen diese besonders schützen.

Warum? Wenn es mehrere Kopien an verschiedenen Orten gibt, ist die Wahrscheinlichkeit deutlich geringer, dass alle Backup-Kopien gleichzeitig verloren gehen, beschädigt werden oder von Ransomware verschlüsselt werden.

Die 3-2-1-Backup Regel ist eine altbekannte und simple Regel und bildet noch immer das Grundgerüst einer soliden Backup-Strategie:

- Es sollen mindestens drei Datenkopien vorgehalten werden. Neben den Originalen der Produktivdaten auf dem Primärspeicher dienen die beiden anderen Datensätze der Sicherung.

- Daten sollen auf mindestens zwei verschiedenen Medien gespeichert werden.

- Eine Backup-Kopie soll an einem externen Speicherort (offsite oder geografisch getrennter Ort) aufbewahrt werden.

Wichtig ist bei dieser Strategie, dass mindestens zwei Speicherziele physisch voneinander getrennt sind, falls es z. B. zu einem Brand oder einer Naturkatastrophe kommt. Das kann heutzutage sogar innerhalb eines Speichersystems erfüllt werden, wie beispielsweise in einem Scale-out Cluster mit asynchroner Replikation.

Für einen höheren Schutz kann die 3-2-1-Backup-Regel um zwei Punkte ergänzt werden: eine Offline-, Airgap- oder unveränderliche Kopie und Null Fehler im Backup-Prozess beim Wiederherstellen der Daten.

Offline bedeutet, dass keine Verbindung mehr mit der Infrastruktur besteht. Wenn ein Hacker Zugang zur Infrastruktur hat, können alle Daten mit Online-Verbindung in Mitleidenschaft gezogen werden. Durch eine Offline-Backup-Kopie hat ein Hacker keinen Zugriff mehr darauf. Ein solches Offline-Backup wird auch als Airgap-Backup bezeichnet.

In diese Kategorie fallen auch unveränderliche Backups (Immutable Backups), welche z. B. dank WORM-Prinzip gegen Veränderungen oder Löschen geschützt sind. Eine gängige Methode hierfür ist der Einsatz von S3 Object Lock.

Die 3-2-1-1-0-Strategie geht noch einen Schritt weiter und verlangt, dass Backups fehlerfrei gespeichert und wiederhergestellt werden. Es sollten Null Fehler bei der Wiederherstellung auftreten, dafür sind die Backups zu wichtig. Dafür müssen Unternehmen in regelmäßigen Abständen Wiederherstellungstests durchführen und überprüfen, ob beim Recovery Prozess alles so funktioniert, wie es sollte.